개요

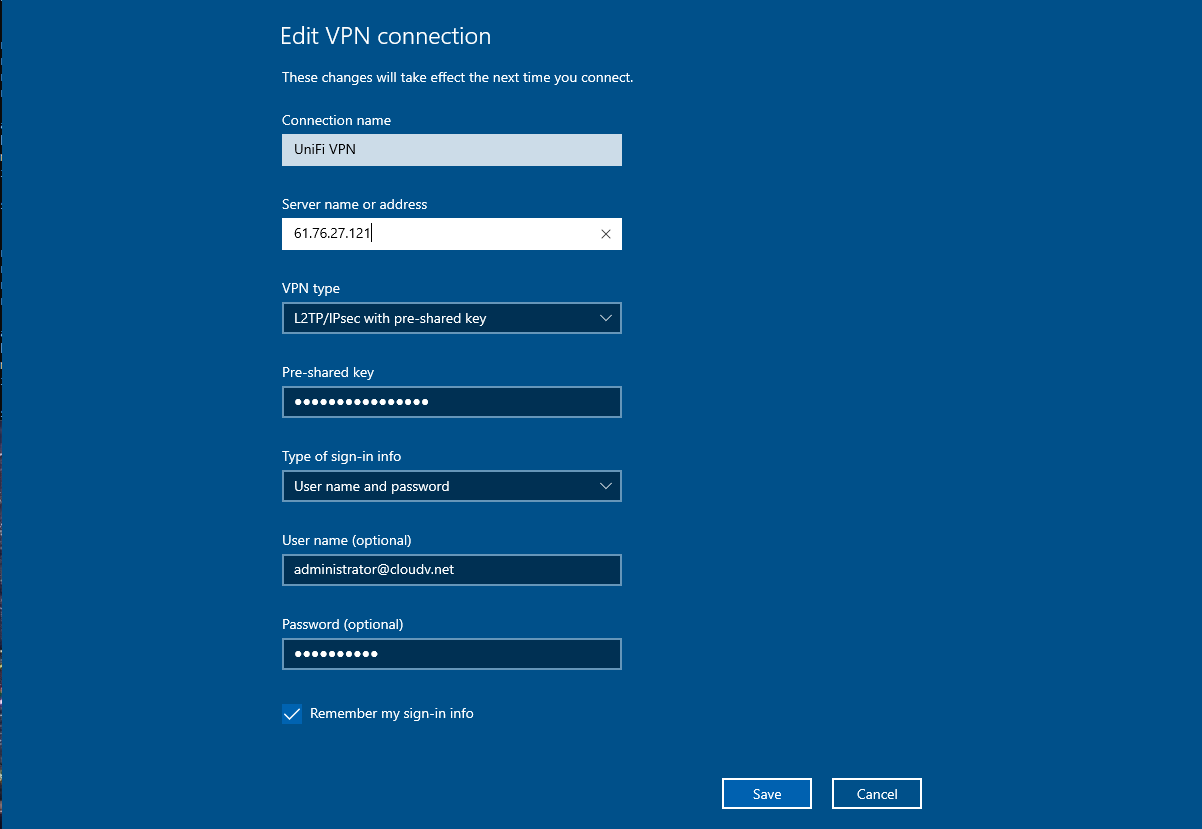

저번 글에서 UniFi Controller에서 L2TP VPN 서버를 구성하는 방법에 대해 알아보았습니다.

이번에는 내장 RADIUS 서버를 사용하지 않고, Active Directory 및 외부 RADIUS 서버를 사용하는 방법에

대해 알아보겠습니다.

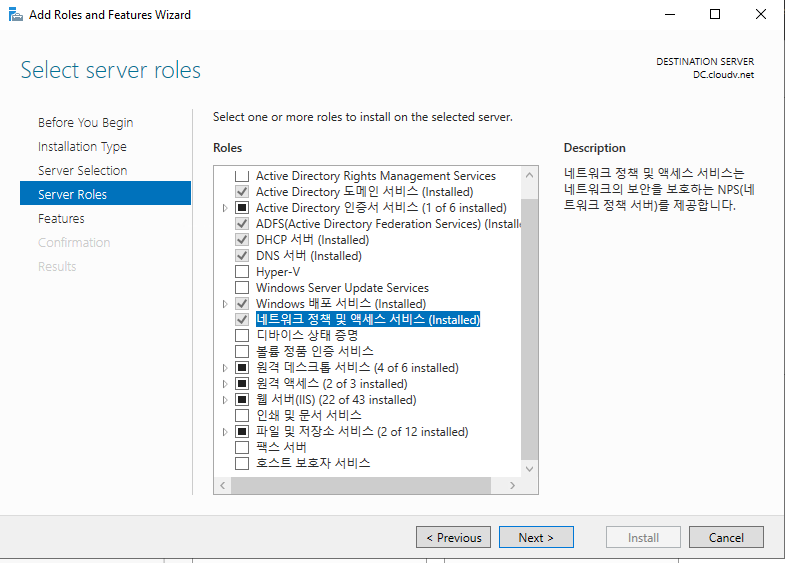

Active Directory NPS 서버 구축하기

시작하기 전, 도메인 컨트롤러 서버에 네트워크 정책 및 엑세스 서비스 기능을 추가합니다.

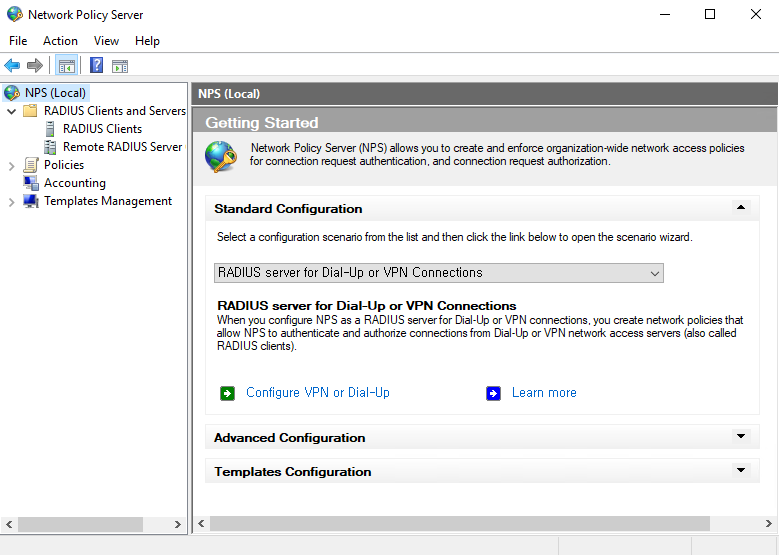

시작 매뉴에서 Windows 관리 도구 안에 있는 Network Policy Server (네트워크 정책 서버)를 엽니다.

메인 메뉴에 있는 Standard Configuration - Select a configuration scenario.... 항목에서

RADIUS server for Dial-Up or VPN Connections를 선택합니다.

그리고 좌측 매뉴에서 RADIUS Clients 항목을 우클릭 후 New를 클릭하여 새로운 RADIUS 클라이언트를 추가합니다.

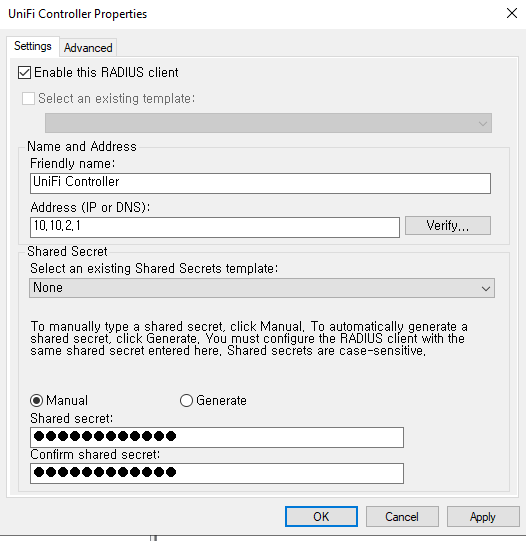

아래와 같이 구성합니다.

- Enable ths RADIUS client - 체크

- Friendly Name - 클라이언트 이름

- Address - UniFi 게이트웨이 주소 (일반적으로 ipconfig를 치면 나오는 기본 게이트웨이)

- Manual / Generate - Manual 선택

- Shared secret - RADIUS 서버 암호입니다. 밑에서 구성할때 사용합니다.

- Confim shared secret - 비밀번호 확인

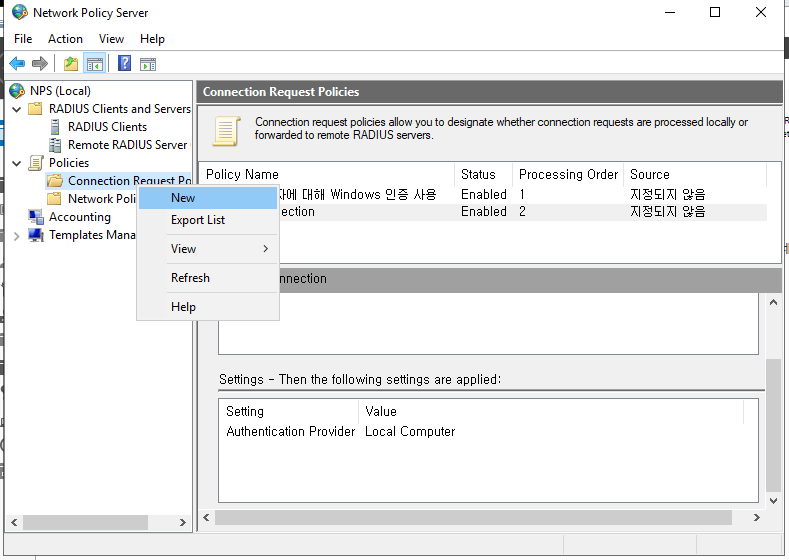

이제 좌측 매뉴에서 Policies - Connection Request Policies 항목 우클릭 후 New 버튼을 클릭하여

새로운 연결 요청 정책을 만듭니다.

Policy name에는 정책 이름, Tupe of network access server는 기본으로 두고 Next 버튼을 클릭합니다.

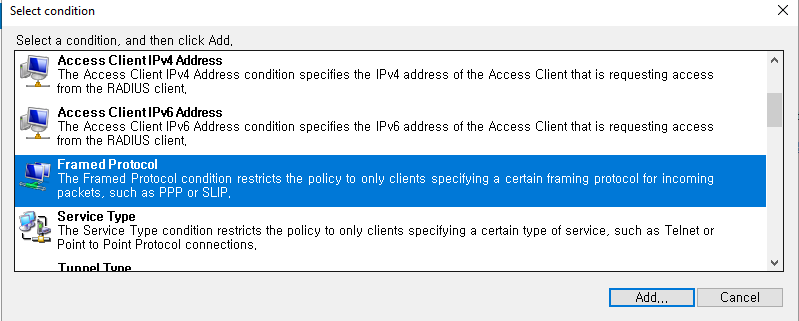

아래에 Add 버튼을 눌러 새로운 조건을 추가합니다.

Framed Protocol로 지정하고 Add 버튼을 누릅니다.

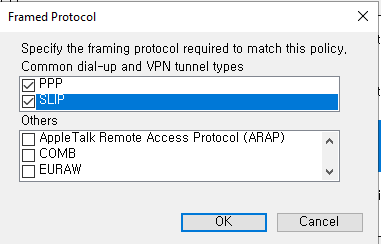

Common dial-up and VPN tunnel types의 PPP, SLIP에 체크하고 OK 버튼을 누릅니다.

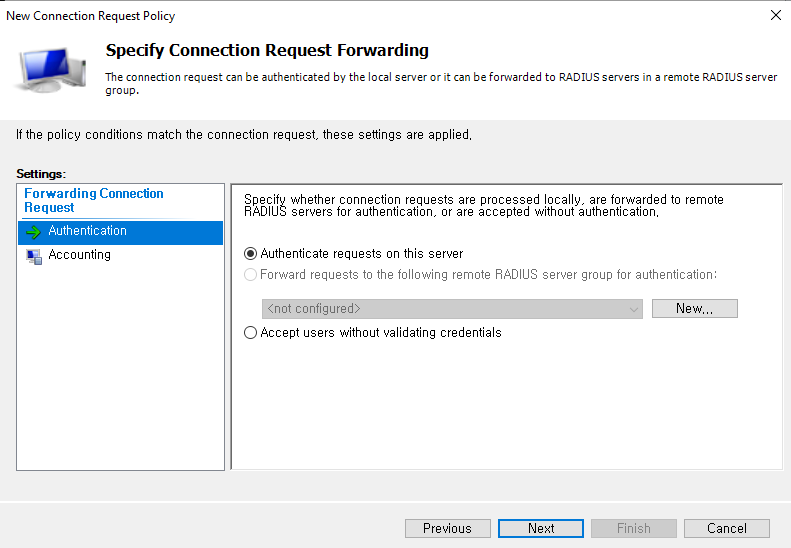

Next

Next

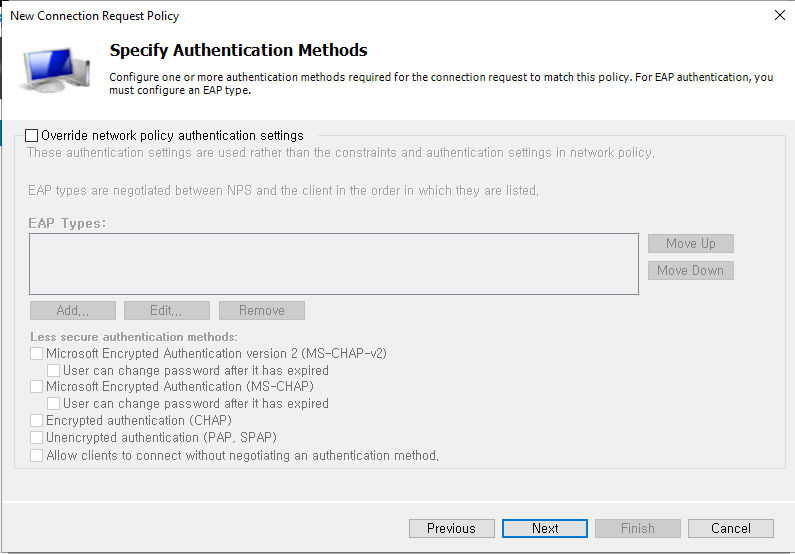

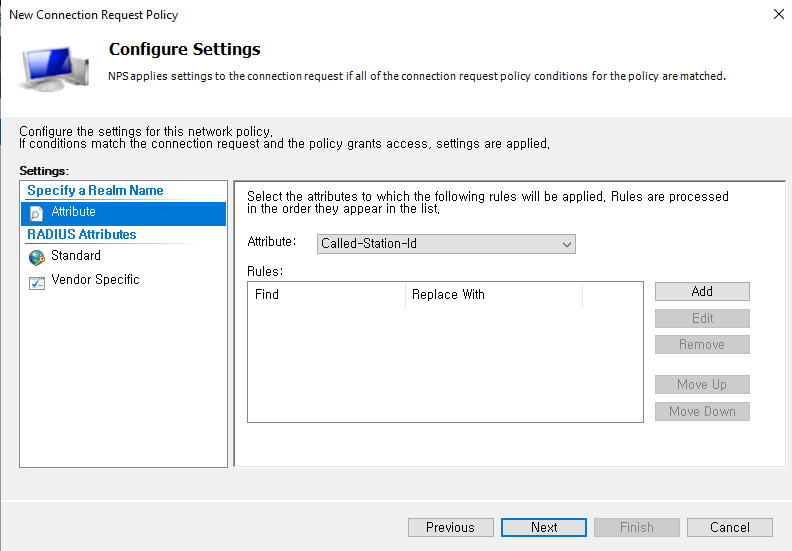

Next

Next

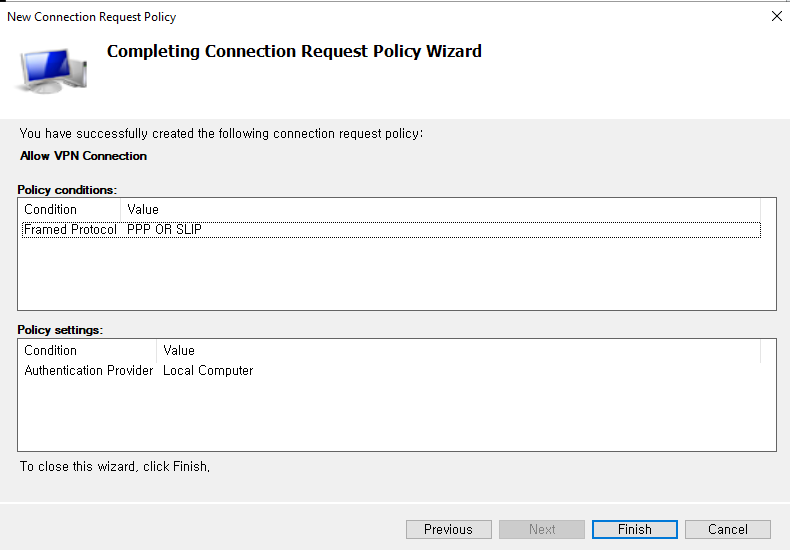

Finish 버튼을 눌러 끝냅니다.

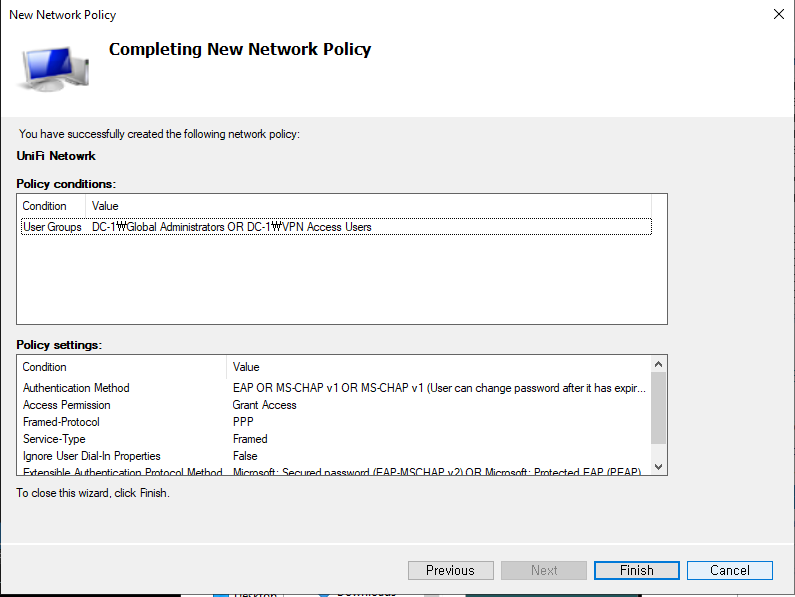

이제 네트워크 정책을 생성하여 특정 유저 그룹에 대한 VPN 엑세스를 허용하겠습니다.

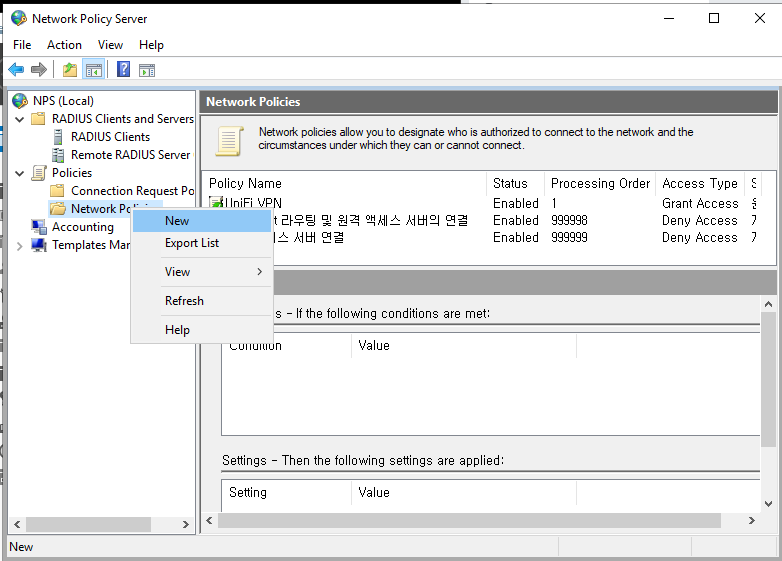

좌측 매뉴에서 Policies - Network Policies 항목을 우클릭하고 New 버튼을 클릭합니다.

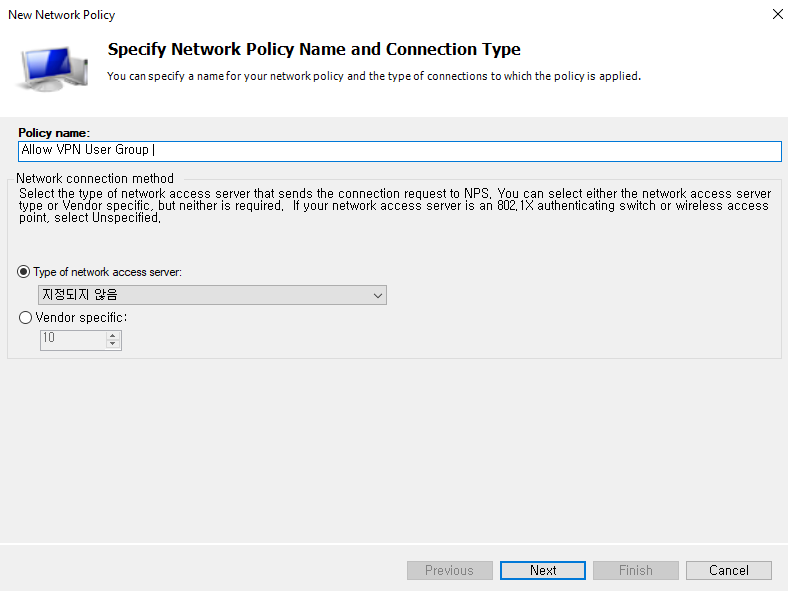

Policy name에는 정책 이름, Type of network access server는 기본 값으로 둡니다.

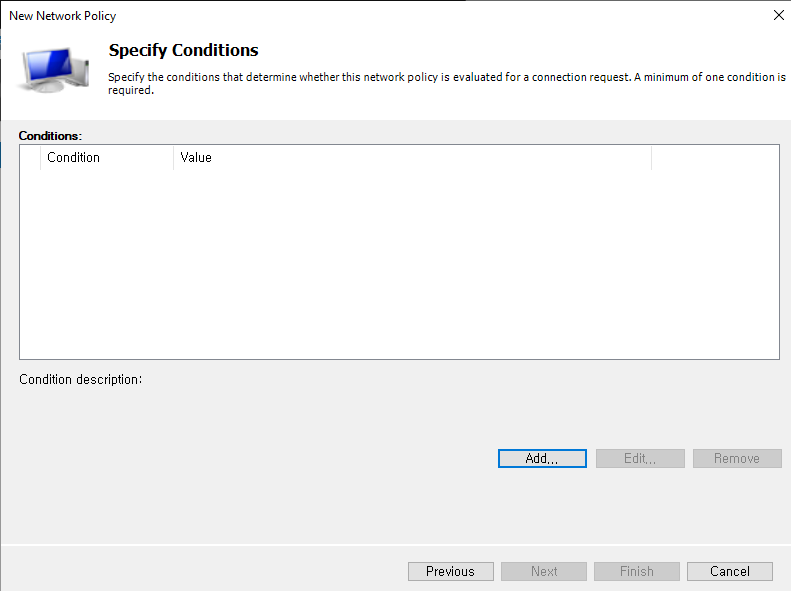

Add 버튼을 눌러 새 조건을 추가합니다.

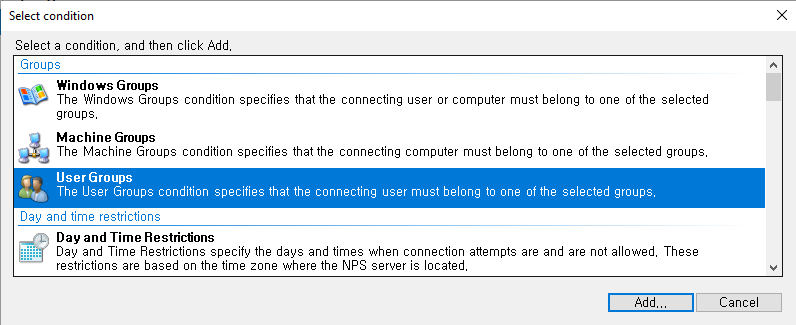

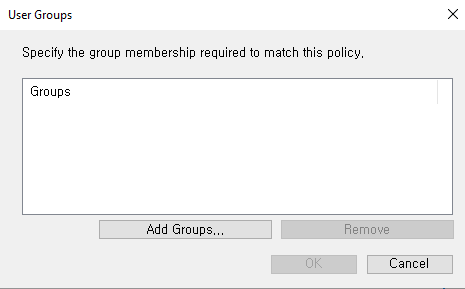

User Groups를 선택 한 후 Add 버튼을 클릭합니다.

Add Groups 버튼을 눌러 허용 할 그룹을 추가합니다.

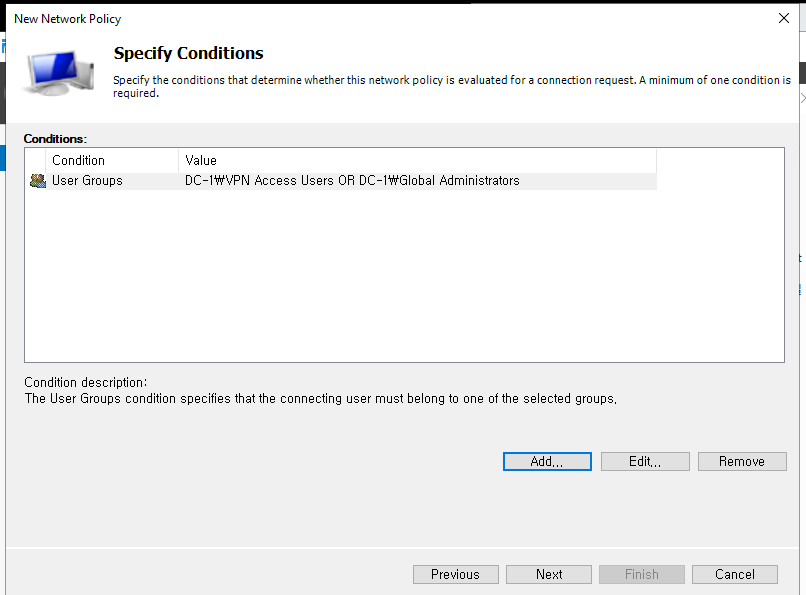

저는 기존에 추가해두었던 VPN Access Users 그룹과 Global Administrators 그룹을 선택했습니다.

Next

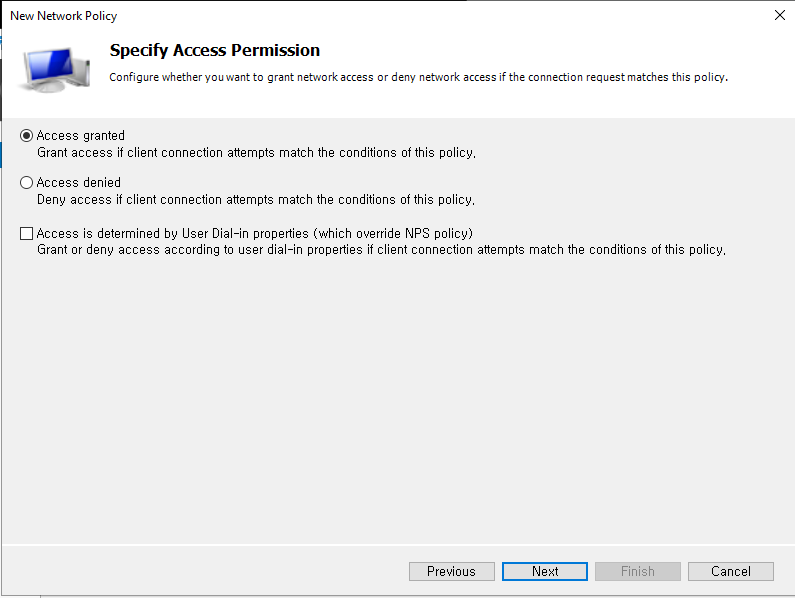

Acess granted에 체크 후 Next

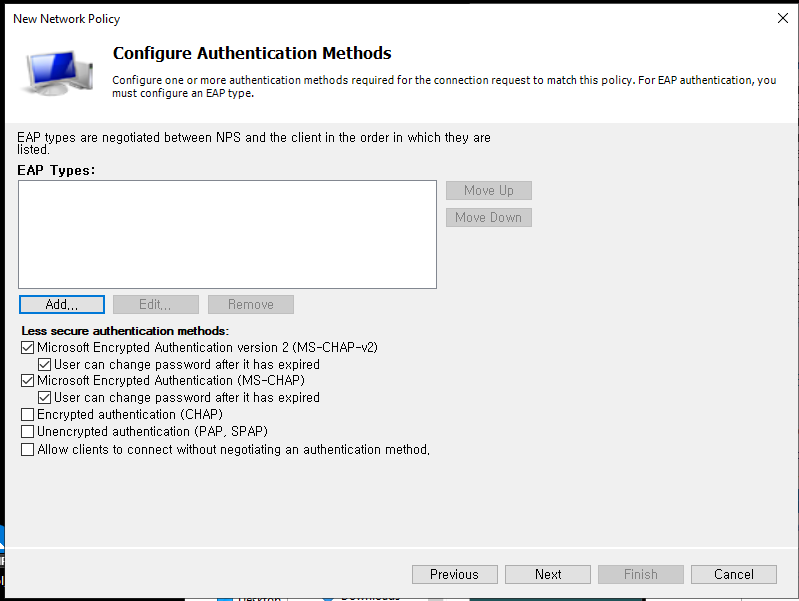

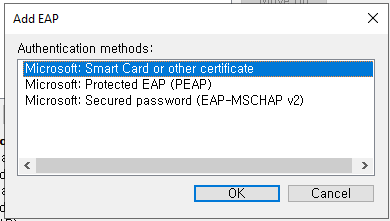

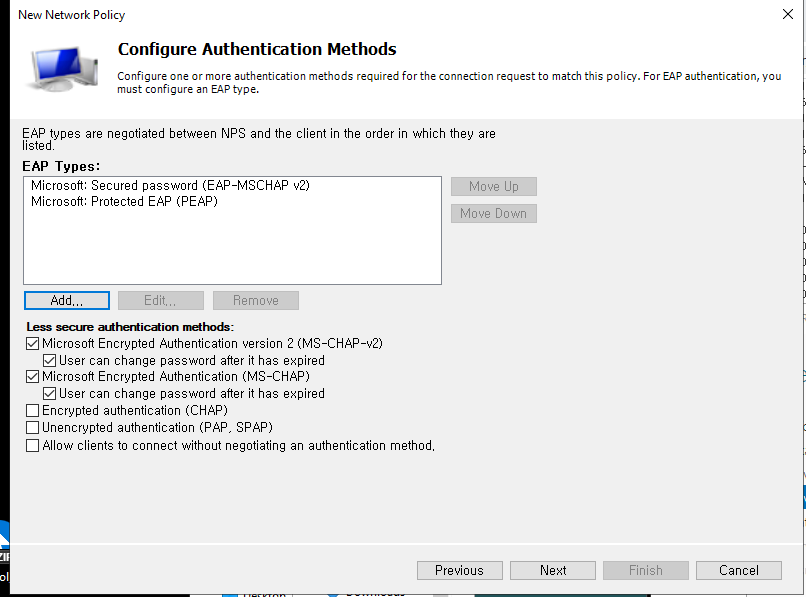

Add 버튼을 눌러 Microsoft: Secured password (EAP-MSCHAP-V2), Microsoft: Protected EAP (PEAP)

항목을 추가합니다.

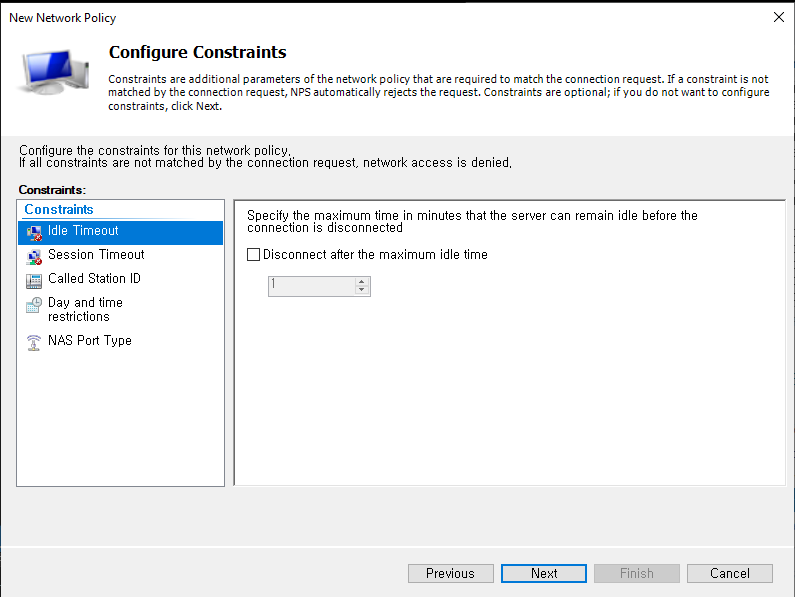

Next

Next

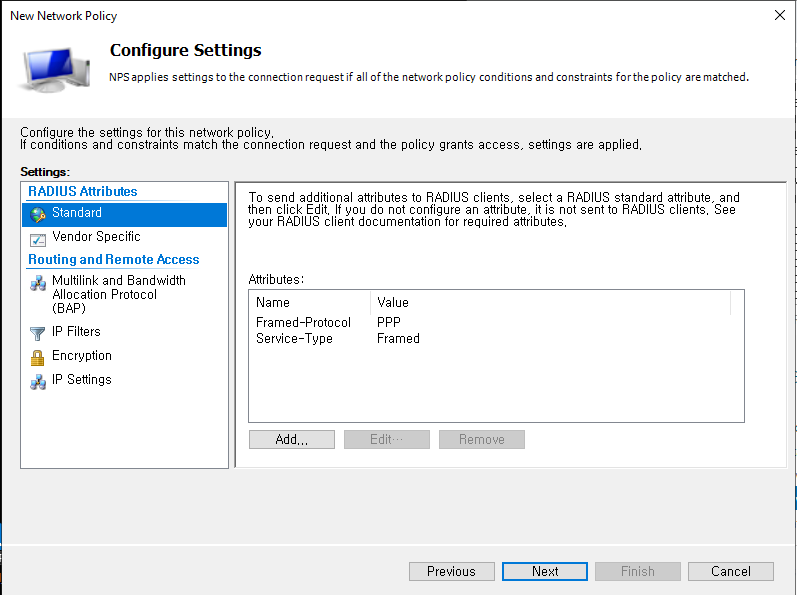

Next

Finish 버튼을 눌러 완료합니다.

이제 Active Directory NPS 서버 구성이 끝났습니다. 아까 허용한 그룹에 속해 있는 유저를 통하여 VPN에 연결할 수 있습니다.

UniFi VPN - 외부 RADIUS 서버 사용하기

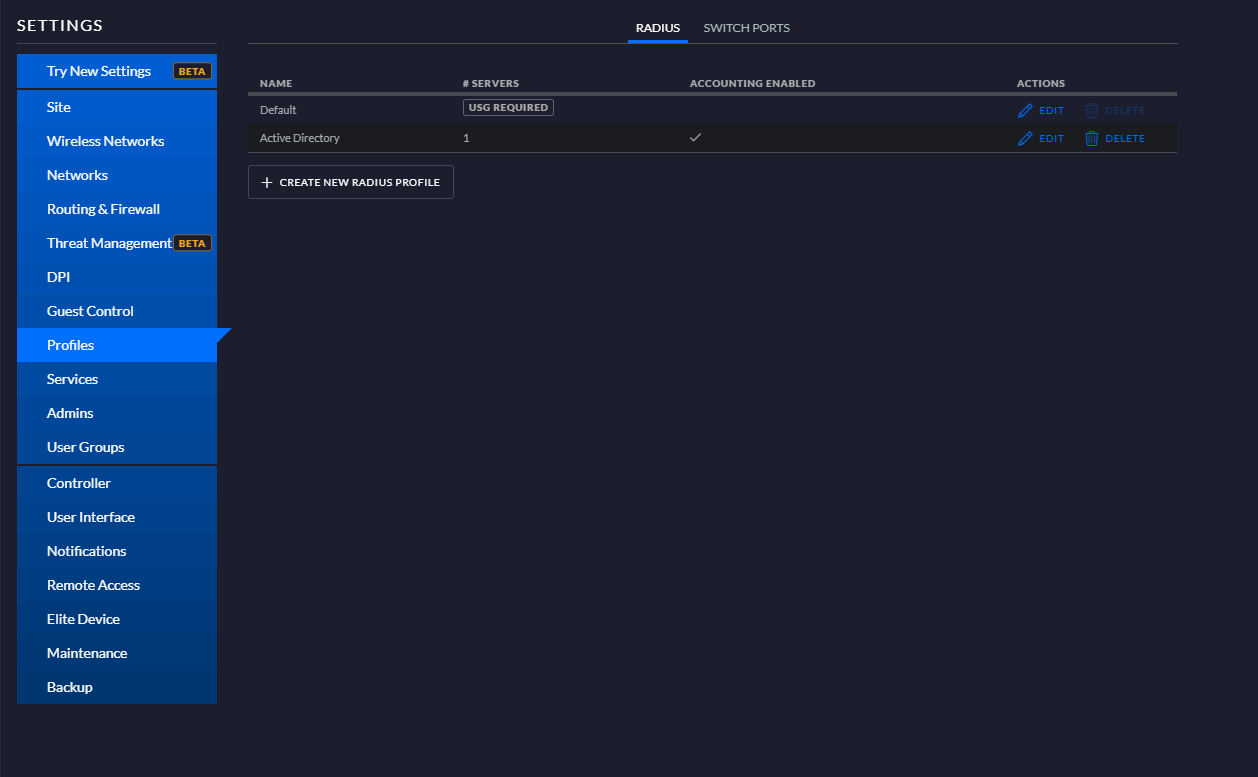

먼저 UniFi Controller의 설정 페이지로 들어갑니다.

Profiles - RADIUS 항목으로 이동하여 Create new radius profile 버튼을 눌러 새로운 RADIUS 프로파일을 생성합니다.

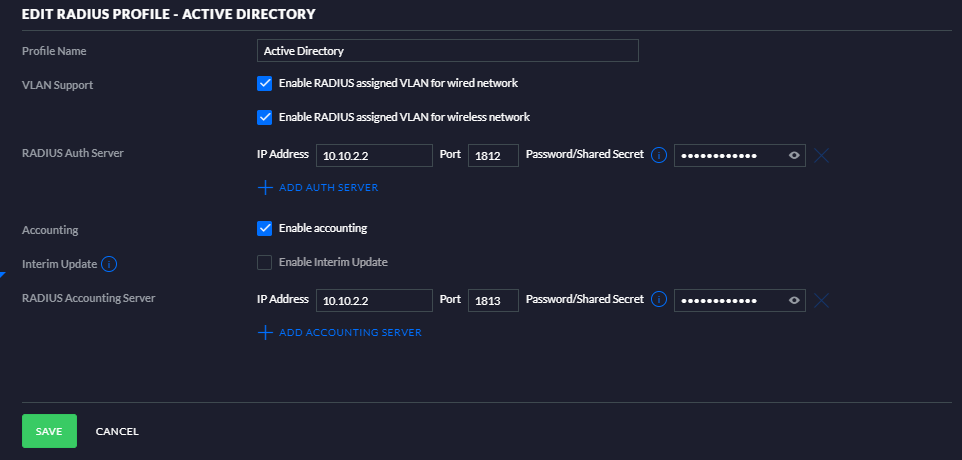

아래와 같이 구성합니다.

- Profile Name - 프로파일 이름

- VLAN Support - 두개 다 체크

- RADIUS Auth Server / IP Address - RADIUS 서버 주소 (Active Directory의 경우 도메인 컨트롤러 주소)

- RAIDUS Auth Server / Port - RADIUS Auth 포트 (Active Directory의 경우 기본값 1812)

- RADIUS Auth Server / Password - RADIUS 서버 Shared secret

- Accounting - 체크

- Interim Update - 체크 해제

- RADIUS Accounting Server / Password - RADIUS 서버 Shared secret

- RADIUS Accounting Server / IP Address - RADIUS 서버 주소 (Active Directory의 경우 도메인 컨트롤러 주소)

- RADIUS Accounting Server / Port - RADIUS Accounting 포트 (Active Directory의 경우 기본값 1813)

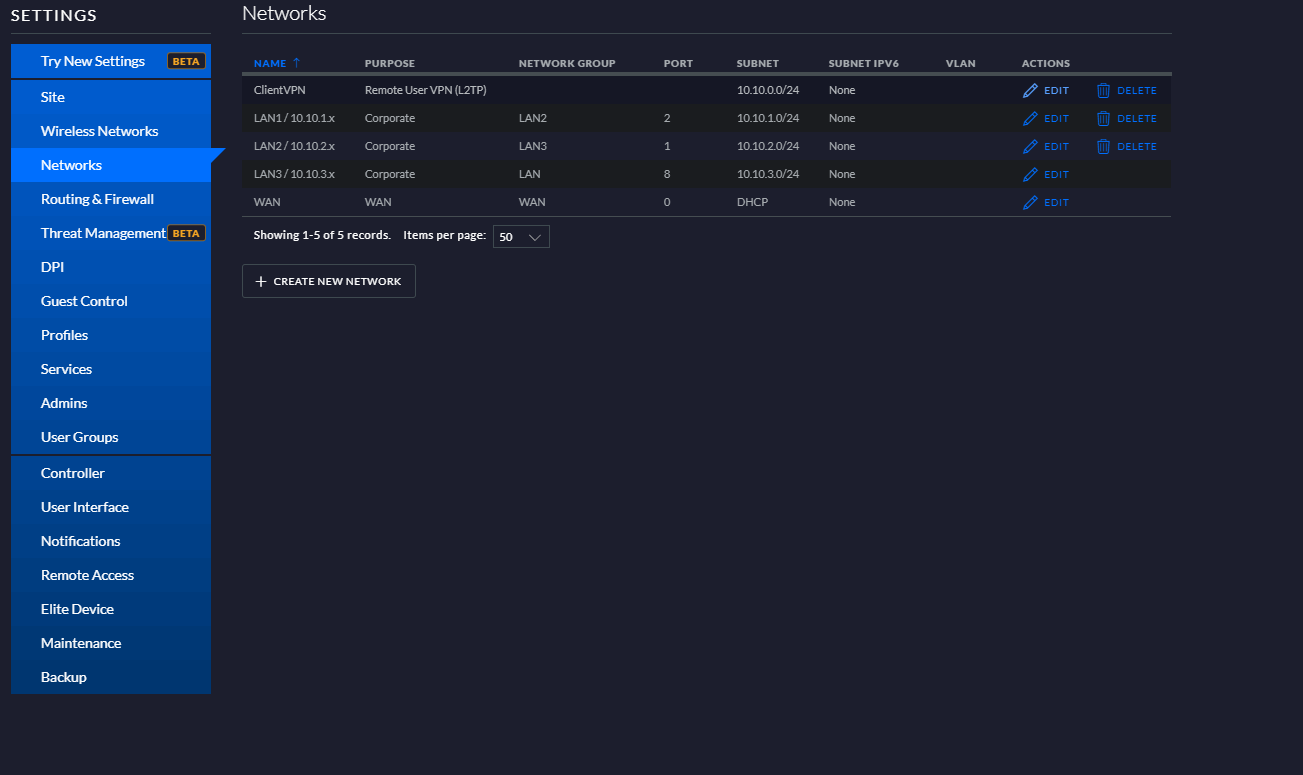

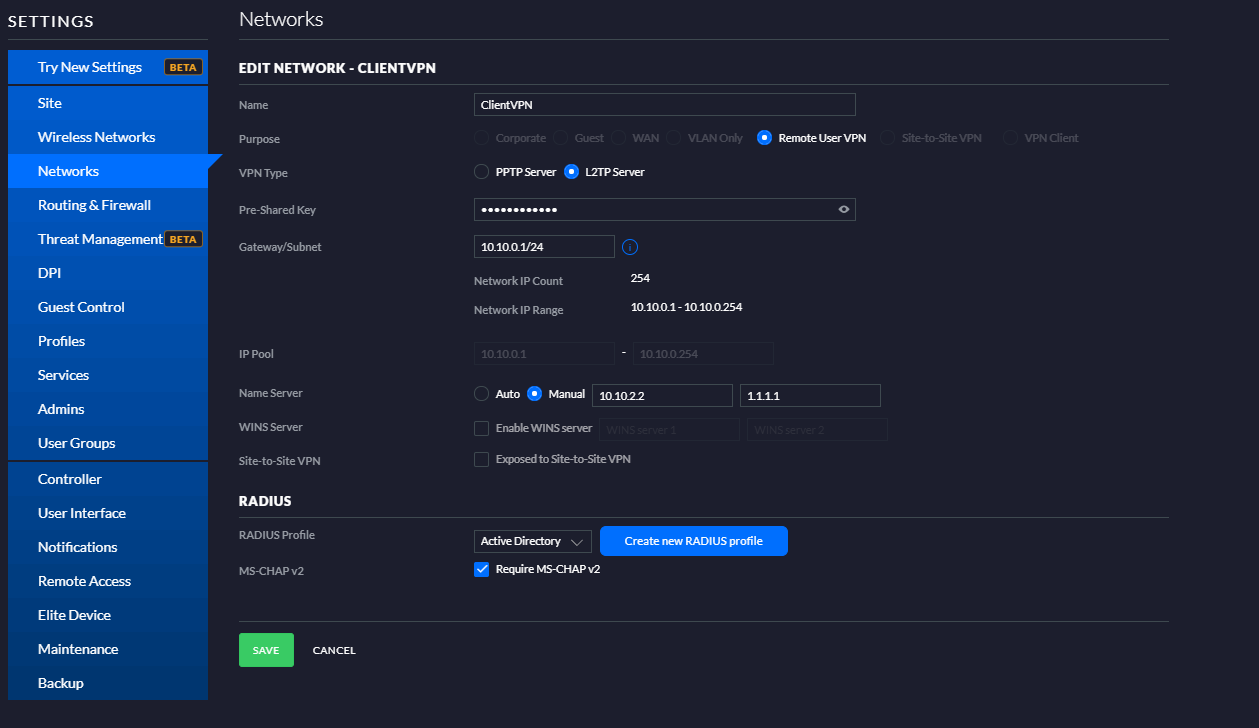

이제 생성한 프로파일을 L2TP VPN 서버에 적용해야 합니다.

좌측 매뉴에서 Networks 항목으로 이동하여 L2TP VPN 항목을 선택하고 Edit 버튼을 눌러 편집합니다.

아래의 RADIUS - RADIUS Profile에서 Default 대신 아까 만든 프로파일을 선택하고 저장합니다.

이제 외부 RADIUS 서버의 계정을 통해 VPN에 접속할 수 있습니다.